-

التصيد الاحتيالي عبر وسائل التواصل الاجتماعي – Social Media Phishing

ما هو التصيد الاحتيالي عبر وسائل التواصل الاجتماعي؟ يشير التصيد الاحتيالي عبر وسائل التواصل الاجتماعي إلى هجوم يتم تنفيذه عبر منصات مثل Instagram أو LinkedIn أو Facebook أو Twitter، الغرض من مثل هذا الهجوم هو سرقة البيانات الشخصية أو التحكم في حساب الوسائط الاجتماعية الخاص بك. تستخدم الشركات وسائل التواصل الاجتماعي لإبقاء العملاء على اطلاع…

-

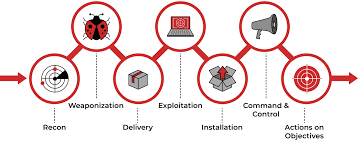

Cyber Kill Chain

ماهي الخطوات السبع للهجوم الإلكتروني؟ يشرح إطار عمل Cyber Kill Chain كيف يتحرك المهاجمون عبر الشبكات لتحديد نقاط الضعف التي يمكنهم استغلالها بعد ذلك، يستخدم المهاجمون الخطوات الموجودة في الـ Cyber Kill Chain عند تنفيذ عمليات هجومية في الفضاء الإلكتروني ضد أهدافهم، فإذا كنت مسؤولاً عن الدفاع عن شبكة، يمكن أن يساعدك هذا النموذج في…

-

هجوم تبديل شريحة الـ SIM Swapping- SIM

ما هوهجوم تبديل شريحة الـSIM ؟ هناك العديد من الأسماء لهذا النوع من الهجوم – قد يشار إليه على أنه عملية احتيال في مبادلة شريحة(SIM swap fraud) SIM أو اختطاف شريحة SIM hijacking) SIM)؛ يحدث ذلك عندما يسيطر مخادع شريحة SIM على رقم هاتف من خلال افتراض هوية الضحية وإقناع مزود خدمة الهاتف المحمول بنقل…

-

إخفاء البيانات(Steganography) في الصور و الفيديو و الصوت و النص

ما هو الإخفاء (Steganography)؟ هو ممارسة إخفاء المعلومات داخل رسالة أو كائن مادي آخر لتجنب اكتشافه، يمكن استخدام Steganography لإخفاء أي نوع من المحتوى الرقمي تقريبًا، بما في ذلك المحتوى النصي أو الصورة أو الفيديو أو الصوت، من ثم يتم استخراج تلك البيانات المخفية في وجهتها(destination). يتم أحيانًا تشفير المحتوى الذي يتم إخفاؤه من خلال…

Search A Keyword

About

Through our best-in-class techniques and bespoke growth plans we assess digital problems and put in place strategies that lead to commercial success. This means achieving what matters most to you.

Recent Post

Tags

backdoor attack computer Cyber Security أمن المعلومات الأمن السيبراني التصيد الاحتيالي التصيد الاحتيالي عبر وسائل التواصل الاجتماعي المحفظة الورقية -Paper Wallet الهاكر الأخلاقي الهندسة الاجتماعية الهندسة الاجتماعية (Social Engineering ) برامج مكافأة الأخطاء حاسوب هجمات التصيد هجوم الابواب الخلفية

Categories

- 5G

- a Private Cellular Network

- ATM

- backdoor attack

- Bug Bounty

- Chatbots

- Cisco

- Communication Platform as a Service

- comptuer

- CPaaS

- FTTx

- LTE

- pentest-اختبار الاختراق

- Phishing

- Search Engine Optimization

- SEO

- Social Media Phishing

- أمن المعلومات (Information Security)

- الأمن السيبراني (Cyber security)

- البوت شات (Chatbot)

- التصيد الاحتيالي عبر وسائل التواصل الاجتماعي

- الحوسبة السحابية(Cloud Computing)

- الذكاء الاصطناعي

- الهاكر الأخلاقي(Ethical Hacker)

- الهندسة الإجتماعية (Social Engineering)

- برامج مكافأة الأخطاء

- حاسوب

- منصة الاتصالات كخدمة

- هجوم الابواب الخلفية