ماهو هجوم الـ Hyperjacking؟

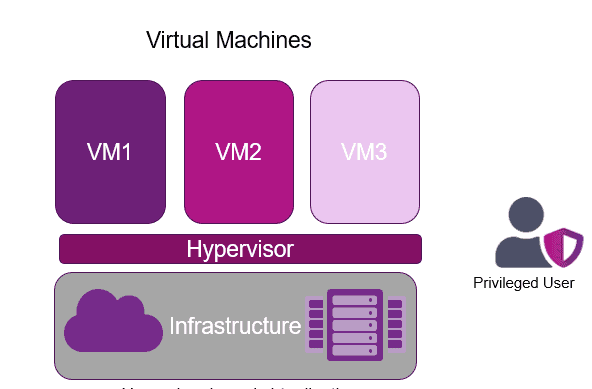

هو نوع من الهجمات الإلكترونية، والمصطلح مشتق من الكلمتين Hypervisor و Hijacking، فهوهجوم يستهدف الأجهزة الافتراضية (VMs) من خلال استغلال نقاط الضعف في طبقة برنامج Hypervisor التي تديرالاجهزة الافتراضية VMs. على سبيل المثال، يستخدم المهاجمون الـ hyper-jacking أجهزة الـ hardware لإدخال تعليمات برمجية ضارة في برنامج Hypervisor، بحيث يسمح للمهاجم بالسيطرة على النظام.

ما هو برنامج Hypervisor؟

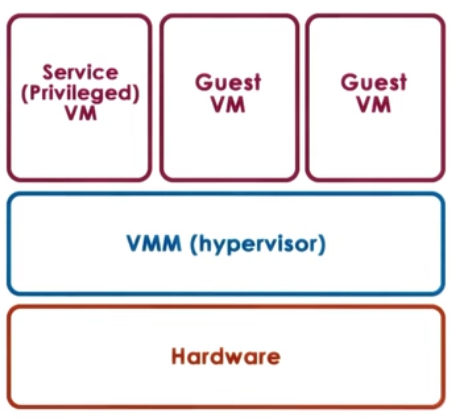

المعروف أيضًا باسم virtual machine monitor أو VMM، و هو برنامج يقوم بإنشاء وتشغيل أجهزة افتراضية (virtual machines (VMs))، حيث يسمح برنامج الـHypervisor لجهاز كمبيوتر مضيف واحد بدعم العديد من أجهزة الـ guest VMs من خلال مشاركة موارده تقريبًا مثل الذاكرة والمعالجة، وهو أيضًا مسؤول عن إعداد جميع الأجهزة الافتراضية وصيانتها والتحكم فيها.

يعتبرالـ Hyperjacking تهديدًا كبيرًا للأجهزة الافتراضية لأنه يسمح للمهاجمين بالتحكم في جميع الأجهزة، و يمكن أن يؤدي ذلك إلى سرقة بيانات حساسة أو تثبيت برامج ضارة أو تدمير أجهزة افتراضية.

فيما يلي ثلاث طرق يمكن أن يشكل الـ Hyperjacking من خلالها تهديدًا محتملاً للأجهزة الافتراضية:

1.يمكن أن يؤدي Hyperjacking إلى إبطاء أجهزة VM من خلال السماح للمهاجمين بإساءة استخدام موارد الـ virtual machines ، مثل وحدة المعالجة المركزية(CPU) والذاكرة(memory) ومساحة القرص(disc space).

2.يمكن استخدام الـ Hyperjacking لشن هجمات DoS على الأجهزة الافتراضية، مما يمنع المستخدمين الشرعيين من الوصول إليها.

3.يمكن أن يسمح Hyperjacking للمهاجمين بتصعيد امتيازاتهم(privileges) داخل الvirtual machine.

بعض الطرق التي يحدث بها hyper-jacking:

Wired Hyperjacking.1: يتضمن هذا النوع من الاختراق بالوصول المادي إلى برنامج Hypervisor، و تمكن المهاجم من الوصول إلى برنامج Hypervisor من خلال واجهة الشبكة الفعلية(physical network interface).

2.Remote Hyperjacking : يتضمن هذا النوع من الاختراق استغلال الثغرات الأمنية في برنامج الـhypervisor للتحكم في النظام عن بُعد.

3.Hypervisor-level Rootkits: يتضمن هذا النوع من الاختراق استخدام أدوات rootkits على مستوى Hypervisor للتحكم في طبقة برنامج Hypervisor، حيث يمكن للمهاجم بعد ذلك استخدام rootkit لإخفاء أنشطته من الأجهزة الافتراضية التي تعمل على النظام.

كيفية منع Hyperjacking؟

1.حافظ على تحديث برامج Hypervisor والأجهزة الافتراضية(virtual machines).

يعد تحديث برامج Hypervisor والأجهزة الافتراضية محدثًا أمرًا ضروريًا لمنع هذه الهجمات، و يتضمن تطبيق تصحيحات الأمان (security patches) والتحديثات (updates ) على برنامج Hypervisor وأنظمة تشغيل virtual machines، حيث يعالج العديد من هذه التحديثات الثغرات الأمنية على وجه التحديد.

2.استخدم تقنيات تجزئة الشبكة (Use network segmentation techniques).

يُعد تجزئة الشبكة طريقة فعالة لمنع هذه الهجمات من خلال الحد من نطاق الهجوم، و يمكن أن يؤدي تقسيم الشبكة إلى أجزاء أصغر إلى تقييد وصول المهاجم إلى برنامج Hypervisor، ويصبح من السهل اكتشاف الأنشطة المشبوهة والاستجابة لها.

3.تنفيذ ضوابط الوصول(access controls).

تعد ضوابط الوصول ضرورية وأساسية لمنع الوصول غير المصرح به إلى الأجهزة الافتراضية وأجهزة Hypervisor لذلك اتبع التالي:

- تأكد من أن الوصول إلى أجهزتك الافتراضية وبرامج Hypervisor يقتصر على الأفراد المصرح لهم فقط.

- نفِّذ سياسات كلمات مرور قوية.

- نفذ مصادقة ثنائية – Two-factor authentication

- نفذ مبادئ أقل امتياز (privilege principles) لتقليل مخاطر هذه الهجمات.

4.تطبيق السياسات الأمنية-Implement security policies

يجب أن يكون لدى المؤسسات سياسات أمان واضحة تغطي استخدام تقنيات المحاكاة الافتراضية وحماية برامج Hypervisor والأجهزة الافتراضية، و من المستحسن تعلم كيفية فرض سياسات الأمان بكفاءة من خلال دورات الأمن السيبراني، ويجب مراجعة هذه السياسات وتحديثها بانتظام حسب الضرورة.

5.أنظمة كشف ومنع التسلل-Intrusion detection and prevention systems.

يمكن أن تساعد أنظمة IDPS في اكتشاف ومنع هذه الهجمات الوقت الفعلي، حيث تقوم الـ IDPSs بمراقبة حركة مرور الشبكة وتنبيه مسؤولي النظام عند اكتشاف نشاط مشبوه، و يمكنهم أيضًا منع حركة المرور من المصادر المشبوهة ومنع الهجمات من النجاح.

6.استخدم آليات منعhyper-jacking السلكية.

يمكن استخدام تصفية(filtering) بطاقة واجهة الشبكة (NIC) و الـ switch port security، وأقفال الكابلات (cable locks) لمنع hyper-jacking السلكية، حيث يمنع الوصول غير المصرح به إلى البنية التحتية للشبكة.

7.إجراء عمليات تدقيق أمنية منتظمة

يمكن أن تساعدك عمليات تدقيق الأمان المنتظمة في تحديد نقاط الضعف المحتملة في البنية التحتية الافتراضية الخاصة بك، و من خلال إجراء عمليات التدقيق هذه، يمكنك التأكد من أن إجراءات الأمان الخاصة بك محدثة وفعالة ضد أحدث التهديدات.

8. تشفير الآلة الافتراضية-virtual machine encryption.

م.أمــل عـــبــدالكــريــم الأصــبحـي،،،

مصدر المعلومات موقعي: و vmware.com &https://timespro.com