-

هجوم Drive By Download

ما هو Drive By Download Attack؟ يتم تعريف هجمات Drive by download على أنها عمليات تثبيت برامج ضارة على أجهزتك والتي تحدث دون علمك، وينطبق هذا أيضًا على التنزيل غير المقصود لأي ملفات أو حزم برامج على نظام الكمبيوتر. ويمكن استخدامه لإجراء واحد أو أكثر من الأشياء التالية: حيث لا يتعين على المستخدم النقر فوق…

-

عزل المتصفح عن بعد – Remote Browser Isolation (RBI)

ما هو عزل المتصفح عن بعد – Remote Browser Isolation (RBI)؟ عزل المتصفح عن بعد (RBI)، المعروف أيضًا باسم عزل الويب (web isolation) أو عزل المتصفح(web security)، هو حل أمن ويب(web security)، مصمم لحماية المستخدمين من التهديدات المحمولة عبر الإنترنت، ومن خلال عرض محتوى الإنترنت في بيئة معزولة وتقديم الصفحة النهائية المعروضة فقط إلى المتصفح،…

-

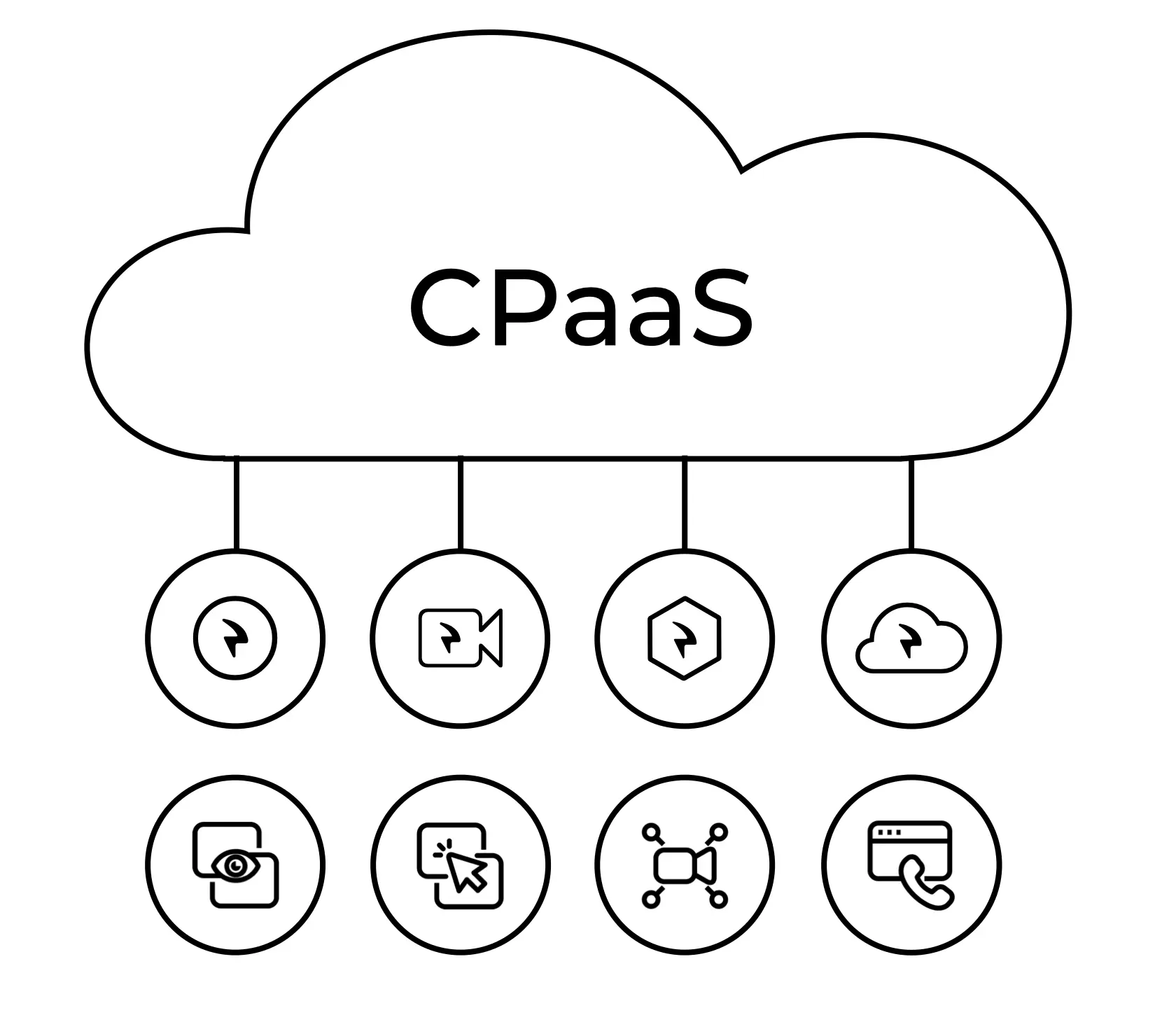

منصة الاتصالات كخدمة – Communication Platform as a Service (CPaaS)

ما هي منصة الاتصالات كخدمة Communication Platform as a Service CPaaS؟ هو نموذج تسليم قائم على السحابة(cloud-based delivery model) يتيح لك إضافة ميزات الصوت والفيديو والمراسلة إلى برامج الأعمال الحالية لديك باستخدام واجهات برمجة التطبيقات، بمعنى آخر الـ CPaaS هو اختصار لـ Communications Platform as a Service، وهو يصف الحلول السحابية التي تمكن الشركات من…

-

هجوم الحُفر المائية -Watering Holes Attack

ماهو هجوم الحُفر المائية؟ هو شكل من أشكال الهجوم الإلكتروني الذي يستهدف مجموعات من المستخدمين عن طريق إصابة مواقع الويب التي يزورونها عادةً، يأخذ تعريف حفرة المياه (watering hole)اسمه من الحيوانات المفترسة التي تختبئ في حفر المياة في انتظار فرصة لمهاجمة الفريسة عندما يكون حذرها منخفضًا، وبالمثل يتربص مهاجمو Watering Hole في مواقع الويب المتخصصة…

Search A Keyword

About

Through our best-in-class techniques and bespoke growth plans we assess digital problems and put in place strategies that lead to commercial success. This means achieving what matters most to you.

Recent Post

Tags

backdoor attack computer Cyber Security أمن المعلومات الأمن السيبراني التصيد الاحتيالي التصيد الاحتيالي عبر وسائل التواصل الاجتماعي المحفظة الورقية -Paper Wallet الهاكر الأخلاقي الهندسة الاجتماعية الهندسة الاجتماعية (Social Engineering ) برامج مكافأة الأخطاء حاسوب هجمات التصيد هجوم الابواب الخلفية

Categories

- 5G

- a Private Cellular Network

- ATM

- backdoor attack

- Bug Bounty

- Chatbots

- Cisco

- Communication Platform as a Service

- comptuer

- CPaaS

- FTTx

- LTE

- pentest-اختبار الاختراق

- Phishing

- Search Engine Optimization

- SEO

- Social Media Phishing

- أمن المعلومات (Information Security)

- الأمن السيبراني (Cyber security)

- البوت شات (Chatbot)

- التصيد الاحتيالي عبر وسائل التواصل الاجتماعي

- الحوسبة السحابية(Cloud Computing)

- الذكاء الاصطناعي

- الهاكر الأخلاقي(Ethical Hacker)

- الهندسة الإجتماعية (Social Engineering)

- برامج مكافأة الأخطاء

- حاسوب

- منصة الاتصالات كخدمة

- هجوم الابواب الخلفية