ما هي برامج الرعب؟

برامج الرعب أو التخويف هي نوع من عمليات الهندسة الاجتماعية الاحتيالية (Social engineering scam)التي تستخدم الخوف لخداع الأشخاص لتنزيل برامج ضارة أو خسارة الأموال أو تسليم البيانات الشخصية. مثال تقوم برامج الرعب بتنبيه الضحايا بوجود فيروس على أجهزتهم، ثم تحاول بيع الضحايا برنامجًا مزيفًا لمكافحة الفيروسات حيث لا يفعل شيئًا أو يتبين أنه برنامج ضار.

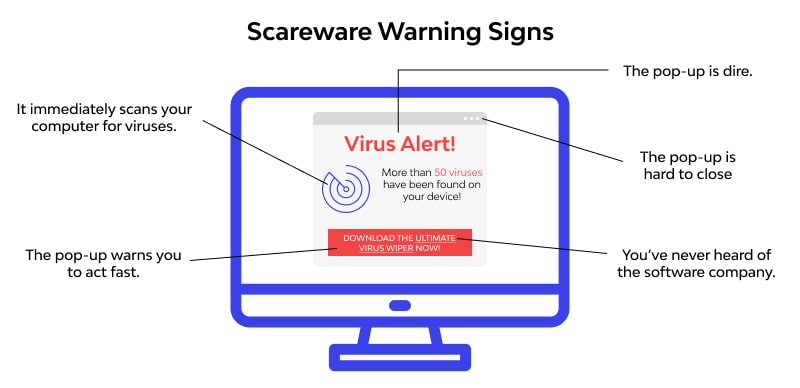

واجه معظم مستخدمي الكمبيوتر، إن لم يكن جميعهم، محاولات تخويف أثناء تصفح الويب، غالبًا ما تكون في شكل نافذة منبثقة(pop-up warning) عاجلة تحذر المستخدم من أنه يجب “فحص الفيروسات – virus scan” حيث قد عُثر على برامج ضارة. أحدثت هجمات البرامج الرعب (scareware)الأولى أضرارًا طفيفة، حيث خدعت الضحايا للحصول على بضعة دولارات مقابل برامج عديمة الفائدة، و اليوم أصبحت برامج الرعب بمثابة ناقل للتهديدات السيبرانية الأكثر خطورة مثل برامج الفدية(Ransomware).

كيف تعمل برامج الرعب؟

- تبدأ عمليات الاحتيال باستخدام برامج الرعب برسالة: نص مخادع، أو رسالة بريد إلكتروني للتصيد الاحتيالي(phishing email)

- أو في أغلب الأحيان نافذة متصفح منبثقة(window pop-up).

السمة المميزة لرسالة البرامج التخويفية هي استخدام أساليب التخويف، مثل التهديد بفيروس أو اتخاذ إجراء قانوني، لدفع الضحية إلى اتخاذ إجراء فوري.

-قد تستخدم النوافذ المنبثقة لبرامج الرعب(Scareware pop-ups) شعارات شركات حقيقية، مثل Google، لتبدو مشروعة، و قد يستخدم المحتالون أيضًا عناوين URL وأسماء المنتجات التي تبدو مشروعة، مثل “Mac Virus Defense” أو “Windows Fixer”، و يقوم بعض المحتالين بإخفاء النوافذ المنبثقة الخاصة بهم كإشعارات من نظام تشغيل الجهاز، وإظهار تحذيرات مثل “اكتشف Android مشكلة!” يجعل المحتالون الآخرون رسائلهم تبدو وكأنها تقارير من برنامج حقيقي لمكافحة الفيروسات – على سبيل المثال، “عثر فحص حديث على خمسة فيروسات على جهازك- A recent scan found five viruses on your device”.

-بعد تخويف الضحايا، تقدم رسائل البرامج الرعب “حلاً” لـ “مشكلتهم”، عادة، يقوم المحتالون بتوجيه الضحايا إلى تنزيل برامج أمنية مزيفة أو دفع رسوم، إذا استجاب المستخدمون، يمكن أن تحدث بعض الأشياء:

1.يتبع المستخدم الرسالة إلى موقع ويب احتيالي، حيث يقوم بإدخال معلومات بطاقة الائتمان الخاصة به لشراء البرنامج، لا يوجد أي برنامج، ويقوم المحتالون بسرقة بيانات الضحية لارتكاب سرقة الهوية.

2.بدلاً من سرقة البيانات، يقوم بعض المحتالين بفرض رسوم على المستخدمين مقابل برامج لا تفعل أي شيء أوربما إبطاء أجهزتهم.

3.في أسوأ الحالات، تكون برامج الرعب عبارة عن أحصنة طروادة تحمل برامج ضارة، مثل برامج التجسس (spyware)التي تجمع البيانات الشخصية سرًا.

4.حتى إذا لم يتبع الضحية تعليمات المحتالين(Scammers’ instructions)، فمن الممكن أن تصل برامج الرعب إلى أجهزته، حيث يقوم بعض المتسللين بتصميم النوافذ المنبثقة(pop-up windows) الخاصة بهم بحيث يؤدي النقر فوق الزر “إغلاق” إلى بدء عملية تنزيل سرية drive-by download.

برامج الرعب والفدية – Scareware &ransomware

قد يستخدم المتسللون أساليب برامج الرعب لنشر برامج الفدية، وهو نوع من البرامج الضارة التي تحتجز الأجهزة أو الملفات كرهائن وتطلب فدية، قد يكون إقناع الضحايا بتنزيل برامج مكافحة الفيروسات المزيفة أسهل من اقتحام الشبكة.

تتظاهر بعض برامج الرعب بأنها برامج فدية لابتزاز الأموال، أحد برامج الرعب، يسمى “ALC Ransomware” حيث يخبر الضحايا بأن ملفاتهم مشفرة ويطالبهم بالدفع، و في الواقع لا شيء مشفر، حيث يعتمد المتسللون على خوف المستخدمين بدرجة كافية لإرسال الأموال على أي حال.

قد تكون برامج الرعب الأخرى شكلاً من أشكال برامج الفدية في حد ذاتها لأنها يمكن أن تجعل الأجهزة غير قابلة للاستخدام حتى يتم تلبية مطالبها، قد يقوم برنامج مكافحة فيروسات مزيف بإغراق الجهاز بـ “تحذيرات” منبثقة لا نهاية لها والتي لن تختفي حتى يدفع المستخدم مقابل “ترقية” البرنامج.

أمثلة على برامج الرعب

تأتي عمليات الاحتيال باستخدام برامج الرعب في أشكال عديدة، و تتضمن بعض التكتيكات الأكثر شيوعًا ما يلي:

1.عمليات احتيال الفيروسات الزائفة- Fake virus scams: تستخدم ذريعة برامج الرعب الكلاسيكية رسائل منبثقة لتحذير المستخدمين من إصابة أجهزتهم ببرامج ضارة، قد تبدو هذه النوافذ المنبثقة وكأنها تقارير فحص حقيقية من برامج مكافحة الفيروسات، و يقوم المحتالون بعد ذلك بتوجيه المستخدمين إلى تنزيل برامج أمان مزيفة تسرق أموالهم أو تقوم بتثبيت برامج ضارة. على سبيل المثال، قام المحتالون الذين يقفون وراء برنامج مكافحة الفيروسات المزيف SpySheriff بإجبار المستخدمين على الدفع مقابل إزالة برامج ضارة غير موجودة.

2.الدعم الفني المزيف- Fake tech support:

يتظاهر المحتالون بأنهم موظفو دعم حقيقيون من شركات مثل Apple أو Microsoft، و تبدأ عمليات الاحتيال هذه عادةً بنافذة منبثقة تطلب من الضحية الاتصال برقم هاتف للحصول على المساعدة، ولكن قد يقوم بعض المحتالين بالاتصال بضحاياهم، و بمجرد أن يكون لدى المحتال شخص ما على الهاتف، فإنه يقنع المستخدم بإلغاء تثبيت برنامج أمان حقيقي ويمنح المحتال إمكانية الوصول عن بعد إلى أجهزته، ومن هناك يقوم المحتال بسرقة بيانات الضحية أو تثبيت برامج ضارة.

3.الإعلانات الخبيثة- Malvertising:

عبارة عن هجوم إلكتروني يقوم فيه المتسللون باختطاف الإعلانات المشروعة – أو المساحات الإعلانية المشروعة، مثل Facebook أو في نتائج بحث Google – لنشر الفيروسات، في حالة البرامج الخادعة، قد يرى المستخدم إعلانًا على صفحة ويب تقدم برنامجًا مجانيًا لمكافحة الفيروسات، و نظرًا لأنه إعلان وليس نافذة منبثقة غير واضحة، فمن المرجح أن ينقر المستخدمون عليه.

4.عمليات الاحتيال المتعلقة بتنفيذ القانون – Law enforcement scams:

يتظاهر مجرمو الإنترنت بأنهم من الشرطة أو كيان قانوني، حيث تظهر نافذة منبثقة تحذر الضحية من العثور على “مواد غير قانونية” على أجهزتهم، فإذا قام الضحية بدفع الغرامة، فإن “المشكلة” سوف تختفي، ومزيد من الضغط قد تؤدي هذه النوافذ المنبثقة إلى قفل الشاشة حتى يدفع الضحية.

ازالة برامج الرعب والحماية منها

بمجرد أن تصيب برامج الرعب أحد الأجهزة، قد يكون من الصعب إزالتها، يمكن لبرامج الرعب أن تقوم بتعطيل برامج الأمان الأخرى وإخفاء ملفات البرامج، مما يزيد من صعوبة اكتشافها، من المعروف أن بعض برامج مكافحة الفيروسات المزيفة تقوم بإعادة تثبيت نفسها بعد إزالتها، لمنع ترسيخ البرامج الخادعة، يمكن للمؤسسات والمستخدمين مراعاة الأدوات والممارسات التالية:

1.التدريب على التوعية بالأمن السيبراني: مثل أساليب الهندسة الاجتماعية الأخرى، تكون البرامج الخادعة أقل فعالية ضد المستخدمين الذين يعرفون العلامات المنذرة للهجوم – مثل الفرق بين إشعارات مكافحة الفيروسات الحقيقية والإعلانات المنبثقة الاحتيالية.

2.أدوات مكافحة البرامج الضارة- Anti-malware tools: يمكن لبرامج مكافحة البرامج الضارة ومكافحة الفيروسات المشروعة منع المستخدمين من تثبيت برامج البرمجيات الخبيثة، يمكنهم أيضًا المساعدة في إزالة البرامج الضارة التي تصل إلى الجهاز، نظرًا لأن بعض عمليات الاحتيال تقنع المستخدمين بتعطيل برامج مكافحة الفيروسات، فقد تقوم فرق الأمان بتقييد أذونات المستخدمين لهذه الأدوات.

3.أدوات أمان الشبكة- Network security tools: يمكن لجدران الحماية أن تمنع حركة المرور الضارة من الوصول إلى متصفحات الويب الخاصة بالمستخدمين، ويمكن لمرشحات عناوين URL أن تمنع المستخدمين من زيارة مواقع الويب الاحتيالية، و يمكن لأدوات حظر الإعلانات، وأدوات حظر النوافذ المنبثقة، ومرشحات البريد العشوائي أيضًا إيقاف ظهور رسائل البرامج المخيفة.

4.تحديثات البرامج وتصحيحاتها-Software updates and patches: كما هو الحال مع معظم التهديدات السيبرانية، تستغل برامج الرعب نقاط الضعف في النظام لإصابة الأجهزة، يمكن أن يساعد الحفاظ على تحديث أدوات الأمان ومتصفحات الويب والتطبيقات الأخرى في إحباط أساليب مثل الإعلانات الضارة و drive-by download.

م.أمــل عـبدالكريـم الأصـبحـي،،،

مصدر المعلومات موقع: https://www.ibm.com