ما هو الإخفاء (Steganography)؟

هو ممارسة إخفاء المعلومات داخل رسالة أو كائن مادي آخر لتجنب اكتشافه، يمكن استخدام Steganography لإخفاء أي نوع من المحتوى الرقمي تقريبًا، بما في ذلك المحتوى النصي أو الصورة أو الفيديو أو الصوت، من ثم يتم استخراج تلك البيانات المخفية في وجهتها(destination).

يتم أحيانًا تشفير المحتوى الذي يتم إخفاؤه من خلال إخفاء المعلومات(steganography) قبل إخفاؤه داخل تنسيق ملف آخر، وإذا لم يكن مشفرًا، فقد تتم معالجته بطريقة ما لجعل اكتشافه أكثر صعوبة.

وكشكل من أشكال الاتصال السري، تتم أحيانًا مقارنة علم إخفاء المعلومات بالتشفير. ومع ذلك ، فإن الاثنين ليسا متماثلين لأن إخفاء المعلومات لا يتضمن خلط البيانات عند إرسال أو استخدام مفتاح لفك تشفيرها عند الاستلام.

يأتي مصطلح “إخفاء المعلومات(steganography’)” من الكلمات اليونانية “ستيجانوس(steganos’)” (مما يعني مخفي أو مغطى) و “جرافين(graphein’)” وهو ما يعني الكتابة، و قد تم ممارسة علم إخفاء المعلومات بأشكال مختلفة لآلاف السنين للحفاظ على سرية الاتصالات. على سبيل المثال، في اليونان القديمة، كان الناس ينحتون الرسائل على الخشب ثم يستخدمون الشمع لإخفائها، و استخدم الرومان أشكالًا مختلفة من الأحبار غير المرئية، والتي يمكن فك شفرتها عند استخدام الحرارة أو الضوء.

يعد اخفاء المعلومات(Steganography) وثيق الصلة بالأمن السيبراني لأن عصابات برامج الفدية (Ransomware) والجهات الفاعلة الأخرى في مجال التهديد غالبًا ما تخفي المعلومات عند مهاجمة هدف. على سبيل المثال ، قد يخفون البيانات أو يخفون أداة ضارة (malicious tool)أو يرسلون تعليمات لخوادم التحكم( command-and-control servers)، و يمكنهم وضع كل هذه المعلومات داخل ملفات تبدو غير ضارة بالصور أو الفيديو أو الصوت أو النصوص.

كيف يعمل علم الإخفاء(Steganography)؟

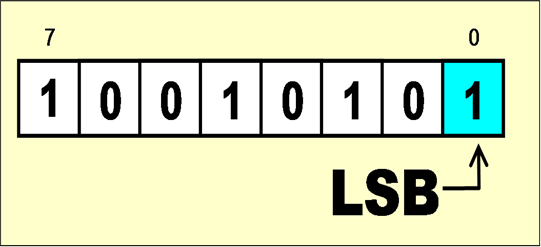

يعمل Steganography بإخفاء المعلومات بطريقة تتجنب الشك، واحدة من أكثر التقنيات انتشارًا هي طريقة إخفاء “البت الأقل أهمية” (least significant bit’ (LSB) )، ويتضمن هذا تضمين المعلومات السرية في الأجزاء الأقل أهمية في ملف الوسائط. على سبيل المثال:

- في ملف الصورة، يتكون كل بكسل من ثلاثة بايت من البيانات المقابلة للألوان الأحمر والأخضر والأزرق، تخصص بعض تنسيقات الصور بايتًا رابعًا إضافيًا للشفافية(transparency)، أو “ألفا”( alpha’).

- يغير أسلوب LSB steganography أخر بت من كل هذه البايتات لإخفاء بت واحد من البيانات. لذلك، لإخفاء ميغا بايت واحد من البيانات باستخدام هذه الطريقة، ستحتاج إلى ملف صورة بحجم ثمانية ميغا بايت.

- لا ينتج عن تعديل البت الأخيرمن قيمة البكسل تغيير مرئي للصورة، مما يعني أن أي شخص يشاهد الصورة الأصلية والصور المعدلة لن يتمكن من معرفة الفرق.

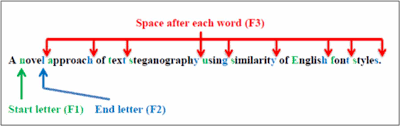

ويمكن تطبيق نفس الطريقة على الوسائط الرقمية الأخرى، مثل الصوت والفيديو، حيث يتم إخفاء البيانات في أجزاء من الملف وينتج عنها أقل تغيير في الإخراج المسموع أو المرئي؛ فتقنية إخفاء المعلومات الأخرى هي استبدال كلمة أو حرف حيث يخفي فيه مرسل الرسالة السرية النص عن طريق توزيعه داخل نص أكبر بكثير، ووضع الكلمات على فترات زمنية محددة، حيث طريقة الاستبدال هذه سهلة الاستخدام، إلا أنها قد تجعل النص يبدو غريبًا وغير مناسب لأن الكلمات السرية قد لا تتناسب منطقيًا مع الجمل المستهدفة.

تتضمن طرق إخفاء المعلومات الأخرى إخفاء تقسيم(partition) بأكمله على القرص الصلب أو تضمين البيانات في header section للملفات وحزم الشبكة، و تعتمد فعالية هذه الأساليب على مقدار البيانات التي يمكنهم إخفاءها ومدى سهولة اكتشافها.

أنواع علم الإخفاء من منظور رقمي، هناك خمسة أنواع رئيسية من علم إخفاء المعلومات، هؤلاء هم:

- إخفاء بالنص (Text steganography).

- إخفاء بالصور(Image steganography).

- إخفاء بالفيديو(Video steganography).

- إخفاء بالصوت (Audio steganography).

- إخفاء بالشبكة(Network steganography).

1)إخفاء بالنص(Text steganography)

يتضمن إخفاء النص باسلوب إخفاء المعلومات داخل ملفات نصية تغيير تنسيق النص الموجود، أو تغيير الكلمات داخل النص، أو استخدام القواعد النحوية الخالية من السياق(context-free grammars) لإنشاء نصوص قابلة للقراءة (readable texts)، أو إنشاء تسلسلات أحرف عشوائية (random character sequences).

2)إخفاء بالصوت(Audio steganography)

يتضمن الإخفاء بالصوت رسائل سرية يتم تضمينها في إشارة صوتية مما يغير التسلسل الثنائي (binary sequence) لملف الصوت المتماثل(corresponding audio file)، فإخفاء الرسائل السرية في الصوت الرقمي عملية أكثر صعوبة مقارنة بالانواع الأخرى.

3)إخفاء بالصور(Image steganography)

هذا ينطوي على إخفاء المعلومات داخل ملفات الصور، في علم إخفاء المعلومات الرقمي(digital steganography)، غالبًا ما تُستخدم الصور لإخفاء المعلومات نظرًا لوجود عدد كبير من العناصر داخل التمثيل الرقمي للصورة، وهناك طرق مختلفة لإخفاء المعلومات داخل الصورة.

4)الإخفاء بالفيديو(Video steganography)

يتم فيه إخفاء البيانات داخل تنسيقات الفيديو الرقمية، حيث تسمح تقنية إخفاء البيانات بإخفاء كميات كبيرة من البيانات داخل تيار متحرك من الصور والأصوات.

هناك نوعان من إخفاء البيانات عن طريق الفيديو، وهما:

- تضمين البيانات في فيديو خام غير مضغوط ثم ضغطها لاحقًا.

- تضمين البيانات مباشرة في تيار البيانات المضغوطة.

5)إخفاء بالشبكة(Network steganography)

إخفاء الشبكة، المعروف أحيانًا باسم إخفاء البروتوكول(protocol steganography)، هو تقنية تضمين المعلومات في بروتوكولات التحكم في الشبكة المستخدمة في نقل البيانات مثل TCP و UDP و ICMP وما إلى ذلك.

الفرق بين إخفاء المعلومات (Steganography) و التشفير(cryptography):

يشترك علم إخفاء المعلومات والتشفير في نفس الهدف – وهو حماية رسالة أو معلومات من أطراف ثالثة – لكنهم يستخدمون آليات مختلفة لتحقيق ذلك؛ فالتشفير(Cryptography) يغير المعلومات إلى نص مشفر(ciphertext) لا يمكن فهمه إلا باستخدام مفتاح فك التشفير، و هذا يعني أنه إذا اعترض شخص ما هذه الرسالة المشفرة، فيمكنه بسهولة رؤية أنه تم تطبيق بعض أشكال التشفير. على النقيض من ذلك، فإن إخفاء المعلومات (steganography) لا يغير تنسيق المعلومات ولكنه يخفي بدلاً من ذلك وجود الرسالة.

مثال على إخفاء المعلومات المستخدمة في الهجمات الإلكترونية (cyber attacks)

سولارويندز(SolarWinds)

في عام 2020، قامت مجموعة من المتسللين (Hackers)بإخفاء البرامج الضارة داخل تحديث برنامج شرعي من SolarWinds ، الشركة المصنعة لمنصة إدارة البنية التحتية لتكنولوجيا المعلومات(IT infrastructure management platform) الشهيرة، و نجح المتسللون في اختراق Microsoft و Intel وCisco، بالإضافة إلى العديد من الوكالات الحكومية الأمريكية، و بعد ذلك استخدموا إخفاء المعلومات(steganography) لإخفاء المعلومات التي كانوا يسرقونها كملفات XML و تبدو غير ضارة ويتم تقديمها في HTTP response bodies من خوادم التحكم (control servers)، وتم إخفاء بيانات الأوامر داخل هذه الملفات كسلاسل نصية مختلفة.

كيفية الكشف عن إخفاء المعلومات(steganography)؟

يُطلق على ممارسة الكشف عن إخفاء المعلومات اسم “تحليل الإخفاء” steganalysis’ وهناك العديد من الأدوات التي يمكنها اكتشاف وجود البيانات المخفية، بما في ذلك StegExpose و StegAlyze. قد يستخدم المحللون أدوات تحليل عامة أخرى مثل hex viewers لاكتشاف الحالات الشاذة في الملفات.

ومع ذلك ، فإن العثور على الملفات التي تم تعديلها من خلال إخفاء المعلومات يمثل تحديًا لأن معرفة مكان البدء في البحث عن البيانات المخفية في ملايين الصور التي يتم تحميلها على وسائل التواصل الاجتماعي يوميًا أمر شبه مستحيل.

طريقة التخفيف من الهجمات القائمة على إخفاء المعلومات

استخدام إخفاء المعلومات أثناء الهجوم سهل نسبيًا، و الحماية ضدها أكثر تعقيدًا، حيث أصبحت الجهات الفاعلة في التهديد أكثر إبداعًا، مايلي بعض التدابير للتخفيف:

- يمكن أن يؤدي التدريب على الأمن السيبراني إلى زيادة الوعي بالمخاطر التي ينطوي عليها تنزيل الوسائط من مصادر غير موثوق بها، ويمكنه أيضًا تعليم الأشخاص كيفية اكتشاف رسائل البريد الإلكتروني المخادعة (phishing emails)التي تحتوي على ملفات ضارة، وفهم انتشار علم إخفاء المعلومات باعتباره تهديدًا إلكترونيً.

- تعليم الأفراد الحذر من الصور ذات حجم ملف كبير بشكل غير عادي، لأن ذلك قد يشير إلى وجود إخفاء المعلومات.

- يجب على المؤسسات تنفيذ تصفية الويب(web filtering) لتصفح أكثر أمنًا ويجب أن تظل على اطلاع بأحدث تصحيحات الأمن (security patches)عند توفر التحديثات.

- يجب على الشركات استخدام تقنيات حماية حديثة لنقطة النهاية (endpoint) من أجهزة الكمبيوتر المكتبية (desktops) والمحمولة (laptop) والجوّال التي تتجاوز عمليات الفحص الثابتة (static checks) والتوقيعات الأساسية (basic signatures) و المكونات الأخرى التي عفا عليها الزمن مثل التعليمات البرمجية (code)المخفية في الصور وأشكال التشويش الأخرى (obfuscation)، ومن المرجح أن يتم اكتشافه ديناميكيًا بواسطة محرك سلوكي (a behavioral engine) يجب أن تركز الشركات جهود الكشف الخاصة بها مباشرة على نقاط النهاية(endpoints) حيث يكون من السهل اكتشاف التشفير(encryption) والتشويش(obfuscation).

- يجب على الشركات أيضًا استخدام threat intelligence من مصادر متعددة، للبقاء على اطلاع دائم بالاتجاهات، بما في ذلك الهجمات الإلكترونية التي تؤثر على صناعتها من حيث تمت ملاحظة إخفاء المعلومات(steganography).

- استخدام حل شامل لمكافحة الفيروسات يساعد في اكتشاف التعليمات البرمجية الضارة (malicious code) وعزلها وحذفها من أجهزتك و تقوم منتجات مكافحة الفيروسات الحديثة بتحديث نفسها تلقائيًا، لتوفير الحماية ضد أحدث الفيروسات وأنواع البرامج الضارة الأخرى.

م.أمــــل عبـــدالكـــريـــم الأصبـــــحي،،،

مصدر المعلومات موقع:https://www.kaspersky.com