ماهو وعاء العسل السيبراني – cyber honeypot؟

يعمل وعاء العسل (بمعنى آخر مصيدة أو مصيدة جذب) السيبراني (a cyber honeypot) على اصطياد المتسللين(Hackers). فهو نظام كمبيوتر يعتبر كذبيحة (a sacrificial computer system) يهدف إلى جذب الهجمات الإلكترونية، مثل الشراك الخادع (a decoy) حيث يحاكي هدفًا للمتسللين(hackers)، ويستخدم محاولات التسلل (intrusion attempts) الخاصة بهم من أجل التالي:

- الحصول على معلومات حول مجرمي الإنترنت (cyber-criminals) والطريقة التي يعملون بها.

- أو لصرف انتباههم عن الأهداف الأخرى.

تعريف آخر لمصائد الجذب (Honeypot)

هذا التعريف يبحث في ما إذا كان مصائد الجذب ذات تفاعل عالي (high-interaction ) أو ذات تفاعل منخفض (low-interaction) فتستخدم مصائد الجذب منخفضة التفاعل موارد أقل، وتجمع معلومات أساسية حول مستوى، ونوع التهديد، ومن أين يأتي، فهي سهلة وسريعة الإعداد (set up)، وعادةً تكون مع بعض بروتوكولات المحاكاة الأساسة TCP و IP وخدمات الشبكة، ولكن لا يوجد شيء فيها لإشراك المهاجم لفترة طويلة جدًا، ولن تحصل على معلومات متعمقة عن عاداته أو حول التهديدات المعقدة.

من ناحية أخرى، تهدف مصائد الجذب عالية التفاعل(high-interaction honeypots) إلى جعل الهاكرز يقضون أكبر وقت ممكن في مصائد الجذب، وإعطاء الكثير من المعلومات حول نواياهم وأهدافهم، بالإضافة إلى نقاط الضعف التي يستغلونها وطريقة عملهم. فكر في الأمر على أنه مصيدة جذب مع إضافة “مادة لاصقة” – فقواعد بيانات وأنظمة وعمليات يمكنها إشراك المهاجم لفترة أطول، مما يتيح ذلك للباحثين تتبع المكان الذي يذهب إليه المهاجمون في النظام للعثور على معلومات حساسة، والأدوات التي يستخدمونها لتصعيد الامتيازات (escalate privileges) أو ما هي الثغرات التي يستخدمونها لخرق النظام.

ومع ذلك، فإن مصائد الجذب عالية التفاعل تحتاج إلى موارد(resource-hungry)، و يعد إعدادها ومراقبتها أكثر صعوبة ويستغرق وقتًا طويلاً، ويمكنها أيضًا صنع خطر؛ إذا لم يتم تأمينها باستخدام Honeywell.

كيف تعمل أواني العسل أو مصائد الجذب (honeypots)؟

يشبه وعاء العسل نظام كمبيوتر حقيقي مع تطبيقات وبيانات، فيخدع مجرمي الإنترنت(cyber-criminals) ليعتقدوا أنه هدف مشروع.على سبيل المثال، يمكن أن يحاكي وعاء العسل (Honeypots) نظام فوترة عملاء في شركة – وهو هدف متكرر للهجوم للمجرمين الذين يرغبون في العثور على أرقام بطاقات الائتمان (credit card numbers) و بمجرد دخول الهاكرز، يمكن تعقبهم وتقييم سلوكهم بحثًا عن أدلة حول كيفية جعل الشبكة الحقيقية أكثر أمانًا.

أصبحت أواني العسل جذابة للمهاجمين من خلال بناء ثغرات أمنية متعمدة. على سبيل المثال، قد يحتوي وعاء العسل على منافذ تستجيب لمسح المنفذ(a port scan) أو كلمات مرور ضعيفة، و قد تُترك المنافذ المعرضة للخطر مفتوحة لجذب المهاجمين (attackers) إلى بيئة وعاء العسل (honeypot environment)، بدلاً من انجذابهم للشبكة الحية الأكثر أمانًا.

لم يتم إعداد وعاء العسل لمعالجة مشكلة معينة، مثل جدار الحماية أو مكافحة الفيروسات. بدلاً من ذلك، هي أداة معلومات يمكن أن تساعدك على فهم التهديدات الحالية لعملك واكتشاف ظهور تهديدات جديدة، من خلال المعلومات التي تم الحصول عليها من وعاء العسل، بذلك يمكن تحديد أولويات الجهود الأمنية وتركيزها.

ماهي أنواع أواني العسل وكيفية عملها؟

يمكن استخدام أنواع مختلفة من أواني العسل لتحديد أنواع مختلفة من التهديدات، تعتمد تعريفات وعاء العسل المختلفة على نوع التهديد الذي تتم معالجته، كل منهم له مكان في استراتيجية شاملة وفعالة للأمن السيبراني:

1.فخاخ البريد الإلكتروني(Email traps ) أو فخاخ البريد العشوائي (spam traps)

تقوم بوضع عنوان بريد إلكتروني مزيفًا في مكان مخفي حيث لن يتمكن سوى جهاز تجميع العناوين الآلي(automated address harvester) من العثورعليه، ونظرًا لعدم استخدام العنوان لأي غرض سواء أنه فخ بريد العشوائي(spam trap)، فمن المؤكد بنسبة 100٪ أن أي بريد وارد إليه هو بريد عشوائي(spam)، يمكن حظر(block) جميع الرسائل التي تحتوي على نفس المحتوى مثل تلك المرسلة إلى فخ البريد العشوائي تلقائيًا، ويمكن إضافة عنوان IP المصدر الخاص بالمرسلين إلى قائمة رفض(a deny list).

2.قاعدة بيانات خادعة (A decoy database)

يمكن إعداد (set up) قاعدة بيانات خادعة لمراقبة نقاط الضعف (vulnerabilities) في البرامج والهجمات (attacks) التي تستغل بنية النظام (system architecture)غير الآمنة أو تستخدم حقن SQL أو استغلال خدمات SQL أو إساءة استخدام الامتيازات (privilege).

3.وعاء عسل البرامج الضارة (A malware honeypot)

يحاكي تطبيقات البرامج وواجهات برمجة التطبيقات لدعوة هجمات البرامج الضارة (malware attacks) يمكن بعد ذلك تحليل خصائص البرامج الضارة لتطوير برامج مكافحة البرامج الضارة (anti-malware software)أو لإغلاق نقاط الضعف (vulnerabilities) في واجهة برمجة التطبيقات (API).

4.مصيدة العنكبوت (spider honeypot)

تهدف مصيدة العنكبوت إلى اصطياد زواحف الويب(web crawlers) “العناكب – spiders” عن طريق إنشاء صفحات ويب وروابط يمكن الوصول إليها فقط من قبل الزواحف (crawlers)، يمكن أن يساعدك اكتشاف برامج الزحف (crawlers) في تعلم كيفية منع برامج الروبوت الضارة (malicious bots)، وكذلك برامج زحف الشبكة الإعلانية (ad-network crawlers).

ماهو الـ crawlers؟

هو برنامج مستقل(standalone) “يتجاوز- bypasses ” موارد الإنترنت لتحديث قاعدة بيانات محرك البحث، وتقوم روبوتات البحث(Search robots) أو العناكب-spiders بفهرسة معلومات حول مواقع الويب، فيتبعون الروابط، ويصلون إلى المزيد والمزيد من الصفحات الجديدة، و يمكن أن تقتصر العناكب على البحث، حتى لا تفرط في تحميل قاعدة البيانات بنص كبير أو مواقع تحتوي على العديد من مستويات الفهرسة (indexing levels)، يمكن لمالكي موارد الإنترنت منع برامج الروبوت من صفحات معينة أو مجال (domain) كامل، ويتم تخزين تعليمات روبوتات البحث في ملف robot.txt الموجود في دليل الجذر(root directory) للموقع.

من خلال مراقبة حركة المرور القادمة إلى نظام وعاء العسل(Honeypot system)، يمكنك تقييم:

- من أين يأتي مجرمو الإنترنت.

- مستوى التهديد.

- ما هي طريقة العمل التي يستخدمونها.

- ما هي البيانات أو التطبيقات التي يهتمون بها.

- إلى أي مدى تعمل إجراءات الأمان الخاصة بك على إيقاف الهجمات الإلكترونية.

أخطار أواني العسل أو مصائد الجذب – Honeypots:

1.في حين أن الأمن السيبراني لمصائد الجذب (honeypot) سيساعد في رسم بيئة التهديد، فإن هذه المصائد (honeypot) لن ترى كل ما يحدث – فقط ترى النشاط الموجه إلى وعاء العسل، ولأن تهديدًا معينًا لم يتم توجيهه ضد مصيدة الجذب، لا يمكنك الافتراض أنه غير موجود؛ فمن المهم مواكبة أخبار أمن تكنولوجيا المعلومات، وليس الاعتماد فقط على مصائد الجذب لإعلامك بالتهديدات.

2.سوف تخدع المصيدة الجيد والمهيأة بشكل صحيح المهاجمين للاعتقاد بأنهم تمكنوا من الوصول إلى النظام الحقيقي، سيكون لها نفس رسائل تحذير تسجيل الدخول (login warning messages)، ونفس حقول البيانات (data fields)، وحتى نفس الشكل والمظهر والشعارات مثل أنظمتك الحقيقية. ومع ذلك، إذا تمكن المهاجم من تحديد أنها مصيدة جذب (honeypot)، فيمكنه حينئذٍ المضي قدمًا في مهاجمة أنظمتك الأخرى مع ترك المصيدة كما هي.

3.بمجرد أن يعرف المهاجم أنها مصيدة جذب، يمكنه إنشاء هجمات مخادعة لصرف الانتباه عن استغلال حقيقي يتم استهدافه ضد أنظمة الإنتاج الخاصة بك، ويمكنه أيضًا تقديم معلومات سيئة إلى مصائد الجذب.

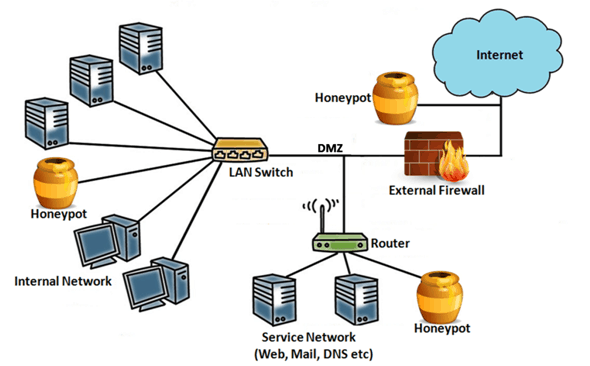

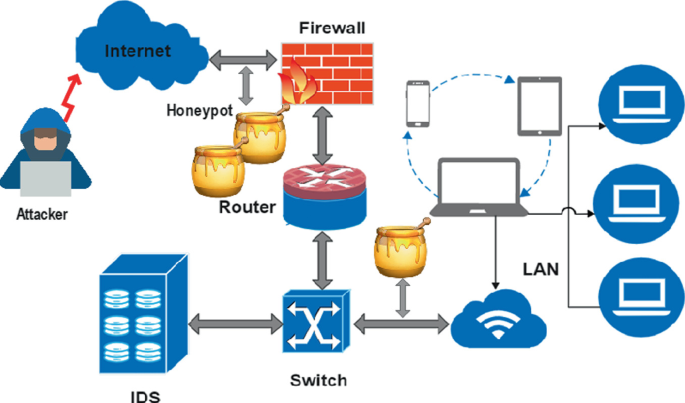

4.والأسوأ من ذلك، أنه من المحتمل أن يستخدم المهاجم الذكي وعاء العسل كطريقة للوصول إلى أنظمتك، وهذا هو السبب في أن مصائد الجذب لا يمكن أبدًا أن تحل محل ضوابط الأمن المناسبة، مثل جدران الحماية (firewalls) وأنظمة كشف التسلل (IDS)الأخرى، و نظرًا لأن مصيدة الجذب يمكن أن تكون بمثابة منصة انطلاق لمزيد من التسلل، يجب التأكد من تأمين جميع مصائد الجذب بشكل جيد، ويمكن أن يوفر ” Honeywall ” أمانًا أساسيًا لمصائد الجذب ويوقف الهجمات الموجهة ضدها من الدخول إلى نظامك الحي(live system).

بشكل عام، تفوق فوائد استخدام مصائد الجذب المخاطر بكثير، غالبًا ما يُنظر إلى المتسللين على أنهم تهديد بعيد وغير مرئي، ولكن باستخدام مصائد الجذب، يمكنك رؤية ما يفعلونه بالضبط، في الوقت الفعلي، واستخدام هذه المعلومات لمنعهم من الحصول على ما يريدون.

فوائد استخدام مصائدالجذب (honeypots):

- يمكن أن تكون مصائد الجذب وسيلة جيدة للكشف عن نقاط الضعف في الأنظمة الرئيسية. على سبيل المثال، يمكن أن يُظهر وعاء العسل (honeypots) مستوى عالٍ من التهديد الذي تشكله الهجمات على أجهزة إنترنت الأشياء( IoT)، و يمكن أن يقترح أيضًا طرقًا يمكن من خلالها تحسين الأمن.

- استخدام مصيدة جذب لها مزايا عديدة مقارنة بمحاولة اكتشاف التسلل في النظام الحقيقي. على سبيل المثال، بحكم التعريف، لا ينبغي أن تحصل مصيدة الجذب على أي حركة مرور مشروعة، لذلك من المحتمل أن يكون أي نشاط تم تسجيله بمثابة تحقيق أو محاولة اقتحام، وهذا يسهل كثيرًا تحديد الأنماط، مثل عناوين IP المتشابهة (أوعناوين IP التي تأتي جميعها من بلد واحد) المستخدمة لإجراء مسح للشبكة.على النقيض من ذلك، من السهل فقدان مثل هذه العلامات المنذرة للهجوم في الضوضاء عندما تنظر إلى مستويات عالية من حركة المرور المشروعة على شبكتك الأساسية، وتتمثل الميزة الكبيرة لاستخدام أمن مصيدة الجذب (honeypot security) في أن هذه العناوين الضارة قد تكون هي العناوين الوحيدة التي تراها، مما يسهل التعرف على الهجوم.

- نظرًا لأن مصائد الجذب تتعامل مع حركة مرور محدودة جدًا، فهي أيضًا مصدر ضوء ( resource light) فلا تحتاج متطالبات كبيرة على الأجهزة؛ من الممكن إنشاء مصيدة جذب باستخدام أجهزة كمبيوتر قديمة لم تعد تستخدمها، و بالنسبة للبرامج، يتوفر عدد من مصائد الجذب الجاهزة (ready-written honeypots) في المستودعات عبر الإنترنت، مما يقلل بشكل أكبر من مقدار الجهد الداخلي الضروري لإنشاء مصيدة جذب وتشغيلها.

- يمكن أن توفر مصائد الجذب معلومات موثوقة حول كيفية تطور التهديدات، فتقدم معلومات حول نواقل الهجوم(attack vectors)، وعمليات الاستغلال (exploits)، والبرامج الضارة(malware)، وفي حالة اعتراض البريد الإلكتروني، حول مرسلي البريد العشوائي وهجمات التصيد الاحتيالي(phishing attacks)؛ يقوم المتسللون باستمرار بتحسين تقنيات التسلل الخاصة بهم، فمصائد الجذب السيبراني تساعد على اكتشاف التهديدات والاختراقات الناشئة حديثًا، و يساعد الاستخدام الجيد لمصائد الجذب في القضاء على النقاط العمياء (blind spots) أيضًا.

- مصائد الجذب (Honeypots) هي أيضًا أدوات تدريب رائعة لموظفي الأمن الفنيين، فمصيدة الجذب هي بيئة آمنة يتم التحكم فيها لإظهار كيفية عمل المهاجمين وفحص أنواع مختلفة من التهديدات، باستخدام مصيدة الجذب، لن يتشتت انتباه موظفي الأمن (security staff) بسبب حركة المرور الحقيقية باستخدام الشبكة، و سيكونون قادرين على التركيز بنسبة 100٪ على التهديد.

- يمكن أن تصطاد مصائد الجذب أيضًا التهديدات الداخلية (internal threats)، حيث تقضي معظم المنظمات وقتها في الدفاع عن المحيط، والتأكد من عدم تمكن الغرباء والمتطفلين من الدخول، ولكن إذا كانت تدافع فقط عن المحيط، فإن أي متسلل نجح في تجاوز جدار الحماية الخاص بها، يمكنهم الإضرار بالمنظمة بعد أن أصبح بالداخل.

- لن تساعد جدران الحماية (Firewall)أيضًا في مواجهة أي تهديد داخلي، على سبيل المثال موظف يريد سرقة الملفات قبل ترك وظيفته، يمكن أن تمنح مصيدة الجذب معلومات جيدة بنفس القدرحول التهديدات الداخلية ويظهر نقاط الضعف مثل الأذونات (permissions) التي تسمح للمطلعين باستغلال النظام.

- أخيرًا، إنشاء مصائد جذب تساعد في قضى المتسللون وقتًا أطول في إهدار جهودهم عليها، حيث يقل الوقت المتاح لديهم لاختراق أنظمة حية والتسبب في ضرر حقيقي – لك أو للآخرين.

م.أمـــل عبـــدالكــريـــم الأصــــبحي،،،

Facebook TikTok Telegram YouTube linked in

مصدر المعلومات موقع:www.kaspersky.com